Symmetric 对称加密

Basics:

- Key Space contains all set of possible keys

Substitution Cypher 替换加密

- Key Space = 26

- key's the chart itself

Cryptanalysis 破密

主要攻击方式:

- 仅密文

- 密文+明文

- 可选明密文组合

实施攻击

- 数学分析

- 暴力破解

- 侧信道分析

大 记 忆 恢 复 术社会工程学- 人性是最大的弱点

柯克霍夫原则:

即使敌手得知全部细节,无key不得道!security by obsecurity——晦涩的安全

Modular Arithmetic 模算术

asymmetric ciphers (public keys-非对称算法)

12 / 9 = 1 ... 3

12 = 9 * 1 + 3

12 = 3 mod 9

带鱼余除法

1 m - gcd(a, m) = 1

coprime互素

恺撒密码

Caesar:移位

Monoalphabetic:替换26字母表

Vigenere:W + A = X

Affine 仿射密码

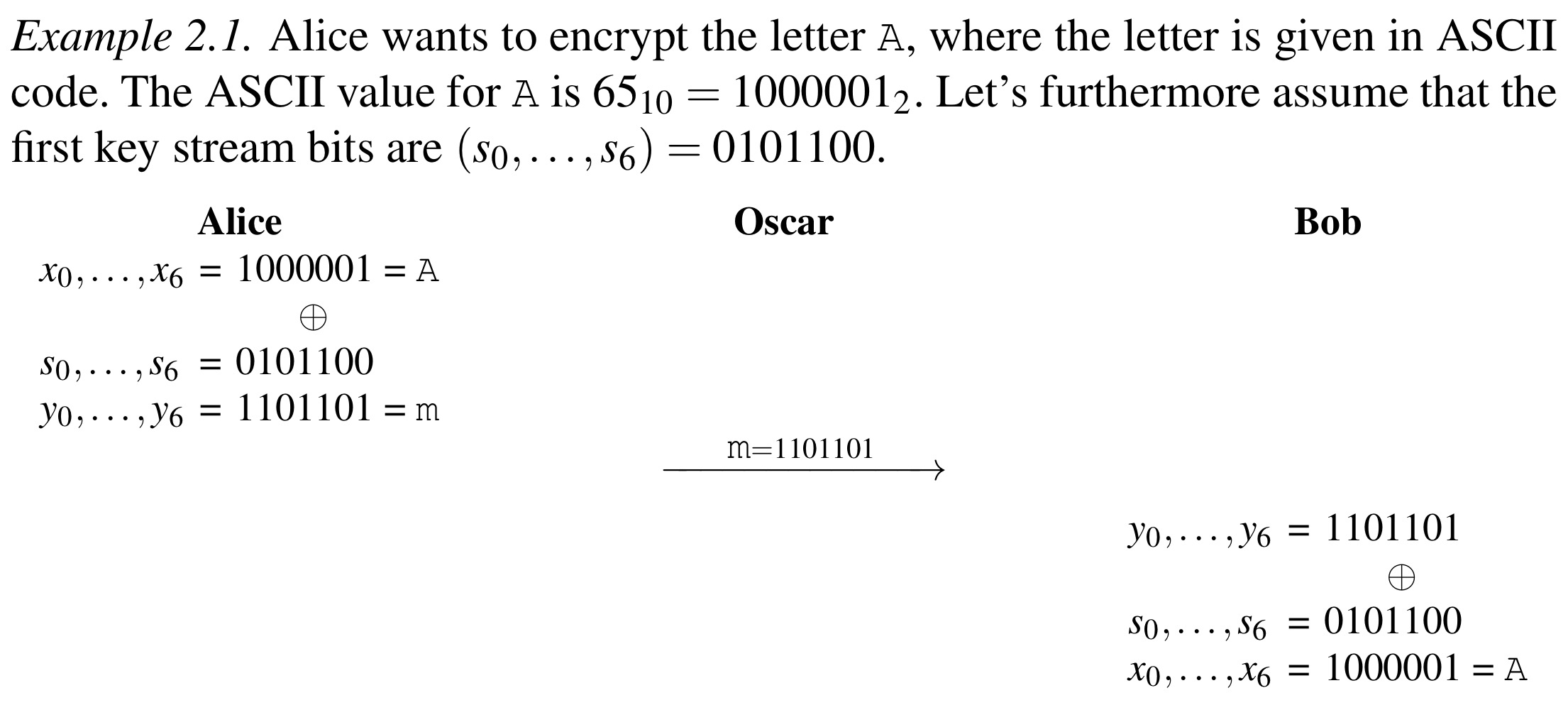

Stream 流式加密

Stream Cypher v.s. Block Cypher

- Stream:逐比特进行

- Block:逐块进行

Stream Cypher 实践

- 原理:

运算(模2加法) - 过程可复现

那流加密的密钥应该如何科学产生呢?详见下……

随机数和无漏洞流加密

True Ranodm Number Generators

- from random physic process

- thermal noise, pic pixels;

- mouse moving, key stroking...

- Output cannot be reproduced

- Generation of nonces (临时值/新鲜随机数)

Pesudorandom Number Generators

- linear congruential 线性同余产生器

对称加密不可仅依赖于线性运算!!!

One Time Pad

密钥流由随机数产生器产生,用后即焚,完美安全!

计算安全:在最优解的前提下,需要至少t次(天文数字)尝试,使用科学技术破获密文的成本远高于密文本身;

完美安全(OTP):无任何已知攻击手段!

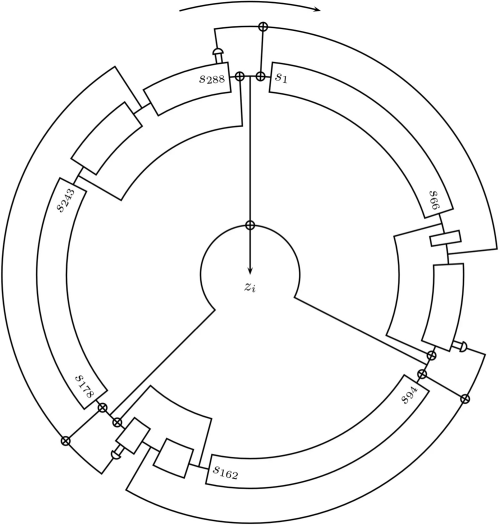

Linear Feedback Shift Registers

线性反馈移位寄存器

RC4 加密

SALSA20

- 可预计算,可并行化

- 基于32位addition(非线性)-rotation-XOR, 进行20轮

- 没有比暴力破解更高效的攻击方法了:-(

- 随机数的参与,使得同一密钥加密的密文仍有不同!

- 核心矩阵:

| C0 | K0 | K1 | K2 |

|---|---|---|---|

| K3 | C1 | N0 | N1 |

| P0 | P1 | C2 | K4 |

| K5 | K6 | K7 | C3 |

ChaCha - Salsa20 变体

分组密码——DES

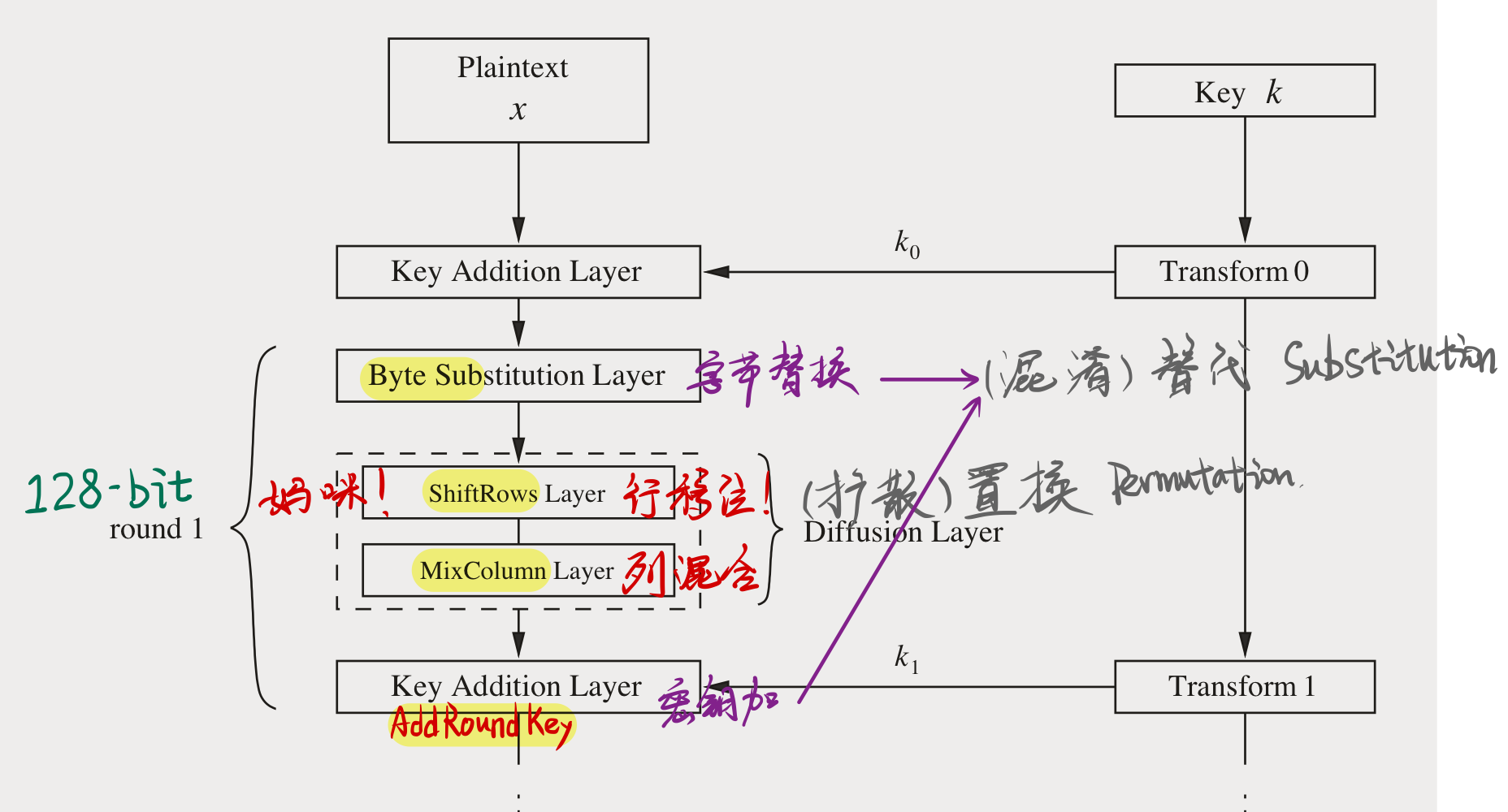

现代加密准则

| Confusion 混淆 | Diffusion 扩散 |

|---|---|

| Substitution 替换 | Permutation 置换 |

| key的改变不可预测地改变密文 | 消除统计特性 |

Product Ciphers 乘积密码

经过多次加密,增加复杂性

Block Cypher特性

明文改变1bit,密文至少改变一半

- 扩散准则:随机置换

DES详解

- Feistel 网络:每轮只加密32bit

Procedure: - Expansion E;

with round key; 【加盐】 - S-Box Substitution替换 (非线性运算) 【爆炒】

- Permutation置换

- S盒&E盒 6输入4输出

- S盒 输入改变1bit,输出至少变2bit

攻击手段

- 密钥穷举搜索:key space过短导致(

) - 解析攻击

3-DES

Encrypt-Decrypt-Encrypt模式;

没有可行攻击手段!!!

分组密码——AES——DES之替代

AESTHETIC最后一轮只有行移位,无列混合

AESTHETIC最后一轮只有行移位,无列混合

字节替换:局部混淆

行移位:全局扩散

加洛斯域

S-box 比较

| DES | AES |

|---|---|

| 进6出4 | 进8出8 |

流密码阔论:-o

操作模式

- 电子密码本

从学术开始,以仕途结束,这是中国知识分子的毛病之一。

CryptoGraphyhttps://coderama.top/posts/2025/250920

赞赏博主